linux redhat7部署ldap服务器 详细步骤整理(一)

网上部署ldap的资料比较杂,大多数都不详细而且什么版本都有,经过自己的好几天瞎研究,终于整理出较详细的步骤和原理。

虚拟机系统 redhat7

首先清楚Ldap是一个协议

有不同的实现方法,我用openldap软件。

LDAP功能简介

公司内部会有许多第三方系统或服务,例如SVN、Git、VPN、Jira、Jenkins等等,每个系统都需要维护一份账号密码以支持用户认证,当然公司也会有许多的主机或服务器,需要开放登录权限给用户登录使用,每台主机需要添加登录的账号密码,这些操作不仅繁琐且不方便管理,密码记错或遗忘的情况时有发生。

引入一套支持各系统、服务、主机单点认证的服务就显得尤其迫切和重要。LDAP服务正是为此而生,且经过长时间市场检验,安全稳定,文档也比较丰富,方便上手。

可以通过以下三句话快速的认识一下LDAP:

LDAP:Lightweight Directory Access Protocol,轻量目录访问协议。

LDAP服务是一个为只读(查询、浏览、搜索)访问而优化的非关系型数据库,呈树状结构组织数据。

LDAP主要用做用户信息查询(如邮箱、电话等)或对各种服务访问做后台认证以及用户数据权限管控。

名词解释

接下来在LDAP的配置过程 中的一些名词解释,可以先不管,在后续遇到的时候还会有标注。

DC:domain component一般为公司名,例如:dc=163,dc=com

OU:organization unit为组织单元,最多可以有四级,每级最长32个字符,可以为中文

CN:common name为用户名或者服务器名,最长可以到80个字符,可以为中文

DN:distinguished name为一条LDAP记录项的名字,有唯一性,例如:

dc:“cn=admin,ou=developer,dc=163,dc=com”

slapd即standard alone ldap daemon,该进程默认监听389端口

slapd是openldap的服务端应用程名,通常也是服务启动名。

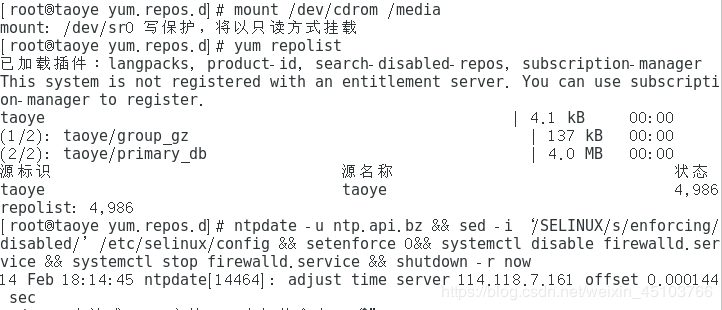

初始化环境

ntpdate -u ntp.api.bz && sed -i ‘/SELINUX/s/enforcing/disabled/’ /etc/selinux/config && setenforce 0&& systemctl disable firewalld.service && systemctl stop firewalld.service && shutdown -r now

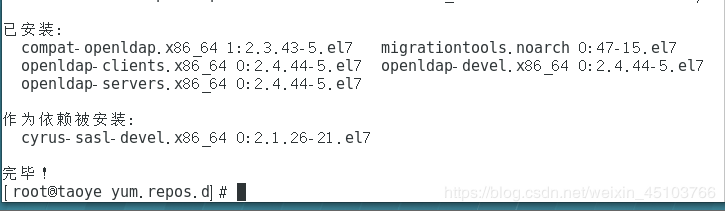

安装软件

yum -y install openldap compat-openldap openldap-clients openldap-servers openldap-servers-sql openldap-devel migrationtools

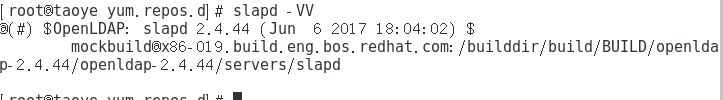

查看OpenLDAP版本,使用如下命令:

slapd -VV

配置OpenLDAP

OpenLDAP配置比较复杂牵涉到的内容比较多,接下来我们一步一步对其相关的配置进行介绍。

注意:从OpenLDAP2.4.23版本开始所有配置数据都保存在/etc/openldap/slapd.d/中,建议不再使用slapd.conf作为配置文件。

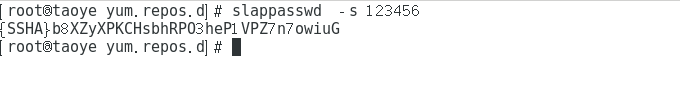

配置OpenLDAP管理员密码

设置OpenLDAP的管理员密码:

slappasswd -s 123456

上述加密后的字段保存下,等会我们在配置文件中会使用到。

这是我的

{SSHA}b8XZyXPKCHsbhRPO3heP1VPZ7n7owiuG

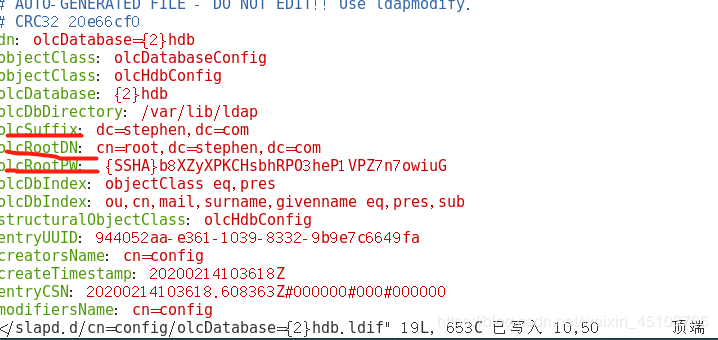

修改olcDatabase={2}hdb.ldif文件

注意:其中cn=root中的root表示OpenLDAP管理员的用户名,而olcRootPW表示OpenLDAP管理员的密码。

vim /etc/openldap/slapd.d/cn=config/olcDatabase={2}hdb.ldif

修改olcDatabase={2}hdb.ldif文件,对于该文件增加一行

*olcRootPW: {SSHA}b8XZyXPKCHsbhRPO3heP1VPZ7n7owiuG

然后修改域信息:

olcSuffix: dc=stephen,dc=com

olcRootDN: cn=root,dc=stephen,dc=com*

注意:其中cn=root中的root表示OpenLDAP管理员的用户名,而olcRootPW表示OpenLDAP管理员的密码。

实际修改如下:

vim /etc/openldap/slapd.d/cn=config/olcDatabase={2}hdb.ldif

olcSuffix: dc=stephen,dc=com

olcRootDN: cn=root,dc=stephen,dc=com

olcRootPW: {SSHA}b8XZyXPKCHsbhRPO3heP1VPZ7n7owiuG

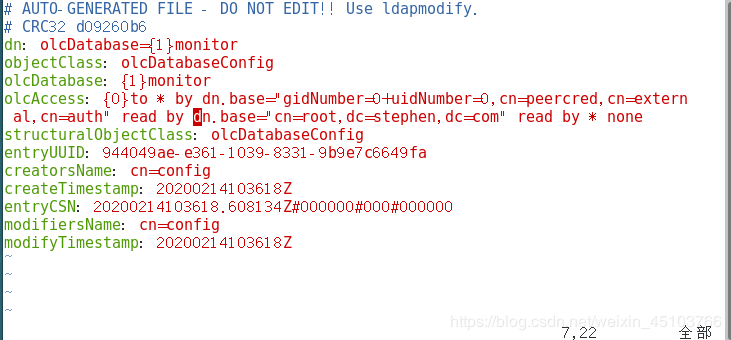

修改olcDatabase={1}monitor.ldif文件

vim /etc/openldap/slapd.d/cn=config/olcDatabase={1}monitor.ldif

修改olcDatabase={1}monitor.ldif文件,如下:

vim /etc/openldap/slapd.d/cn=config/olcDatabase={1}monitor.ldif

olcAccess: {0}to * by dn.base=”gidNumber=0+uidNumber=0,cn=peercred,cn=extern

al,cn=auth” read by dn.base=”cn=root,dc=stephen,dc=com” read by * none

注意:该修改中的dn.base是修改OpenLDAP的管理员的相关信息的。

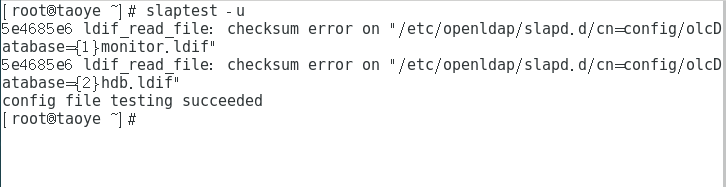

验证OpenLDAP的基本配置,使用如下命令:

slapdtest -u

通过上图,我们可以很明显的看出OpenLDAP的基本配置是没有问题。

启动OpenLDAP服务,使用如下命令:

systemctl enable slapd

systemctl start slapd

systemctl status slapd

OpenLDAP默认监听的端口是389,下面我们来看下是不是389端口,如下:

netstat -antup | grep 389

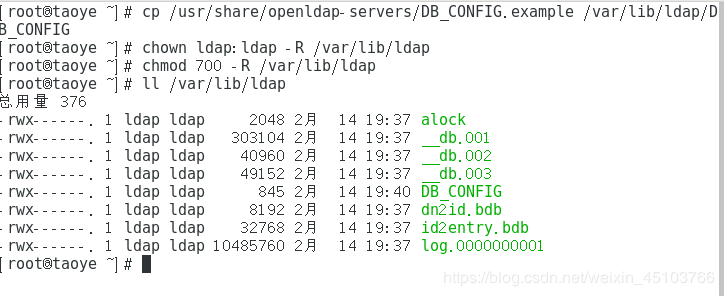

接下来配置数据库 配置OpenLDAP数据库

cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

chown ldap:ldap -R /var/lib/ldap

chmod 700 -R /var/lib/ldap

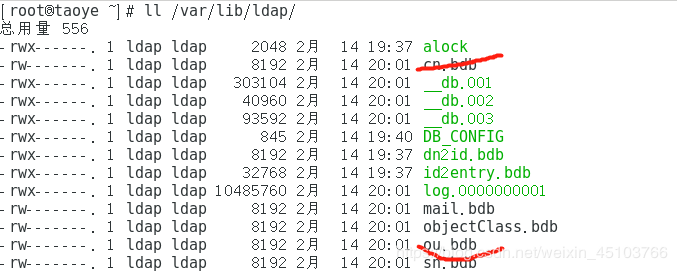

ll /var/lib/ldap/

注意:/var/lib/ldap/就是BerkeleyDB数据库默认存储的路径。

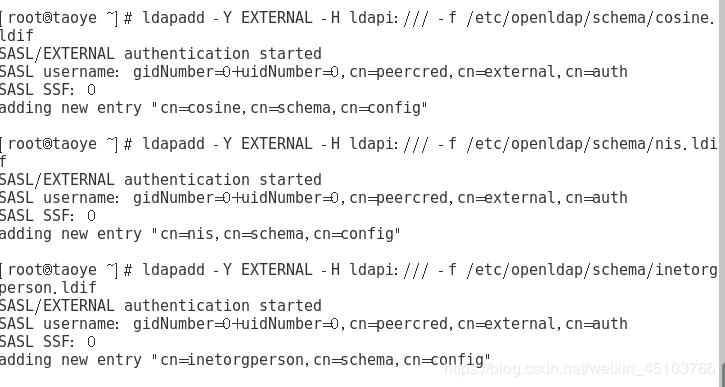

导入基本Schema

导入基本Schema,使用如下命令:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

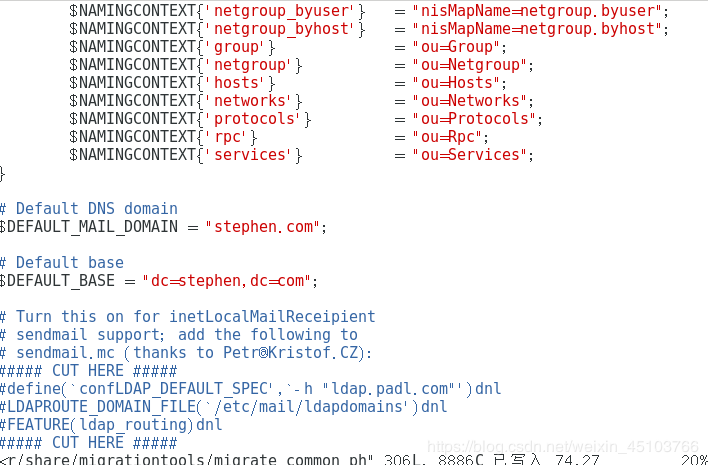

修改migrate_common.ph文件

migrate_common.ph文件主要是用于生成ldif文件使用,修改migrate_common.ph文件,如下:

vim /usr/share/migrationtools/migrate_common.ph +71

$DEFAULT_MAIL_DOMAIN = “stephen.com”;

$DEFAULT_BASE = “dc=stephen,dc=com”;

$EXTENDED_SCHEMA = 1;

到此OpenLDAP的配置就已经全部完毕,下面我们来开始添加用户到OpenLDAP中。

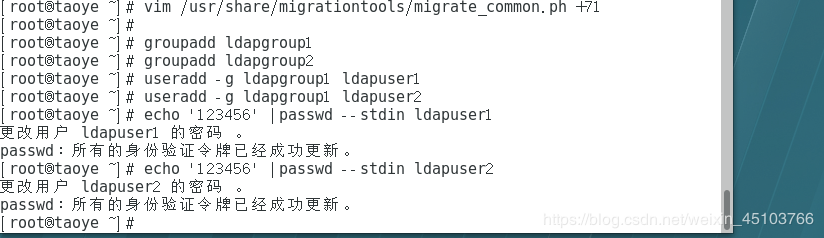

添加用户及用户组

默认情况下OpenLDAP是没有普通用户的,但是有一个管理员用户。管理用户就是前面我们刚刚配置的root。

现在我们把系统中的用户,添加到OpenLDAP中。为了进行区分,我们现在新加两个用户ldapuser1和ldapuser2,和两个用户组ldapgroup1和ldapgroup2,如下:

添加用户组,使用如下命令:

groupadd ldapgroup1

groupadd ldapgroup2

添加用户并设置密码,使用如下命令:

useradd -g ldapgroup1 ldapuser1

useradd -g ldapgroup2 ldapuser2

echo ‘123456’ | passwd –stdin ldapuser1

echo ‘123456’ | passwd –stdin ldapuser2

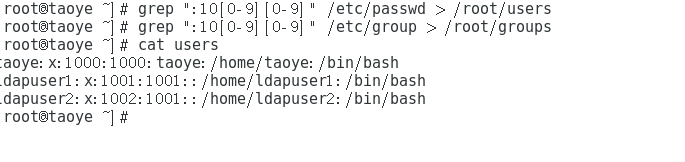

把刚刚添加的用户和用户组提取出来,这包括该用户的密码和其他相关属性,如下:

grep “:10[0-9][0-9]” /etc/passwd > /root/users

grep “:10[0-9][0-9]” /etc/group > /root/groups

cat users

cat groups

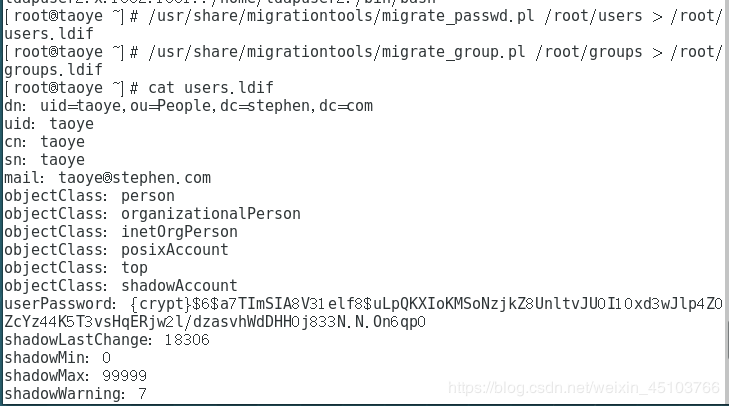

根据上述生成的用户和用户组属性,使用migrate_passwd.pl文件生成要添加用户和用户组的ldif,如下:

/usr/share/migrationtools/migrate_passwd.pl /root/users > /root/users.ldif

/usr/share/migrationtools/migrate_group.pl /root/groups > /root/groups.ldif

cat users.ldif

cat groups.ldif

注意:后续如果要新加用户到OpenLDAP中的话,我们可以直接修改users.ldif文件即可。

导入用户及用户组到OpenLDAP数据库

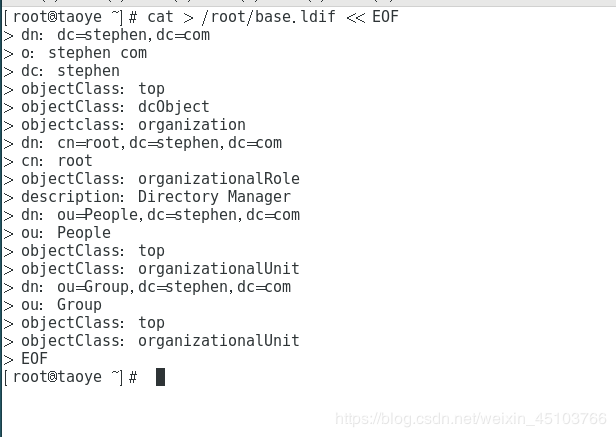

配置openldap基础的数据库,如下:

cat > /root/base.ldif << EOF

dn: dc=stephen,dc=com

o: stephen com

dc: stephen

objectClass: top

objectClass: dcObject

objectclass: organization

dn: cn=root,dc=stephen,dc=com

cn: root

objectClass: organizationalRole

description: Directory Manager

dn: ou=People,dc=stephen,dc=com

ou: People

objectClass: top

objectClass: organizationalUnit

dn: ou=Group,dc=stephen,dc=com

ou: Group

objectClass: top

objectClass: organizationalUnit

EOF

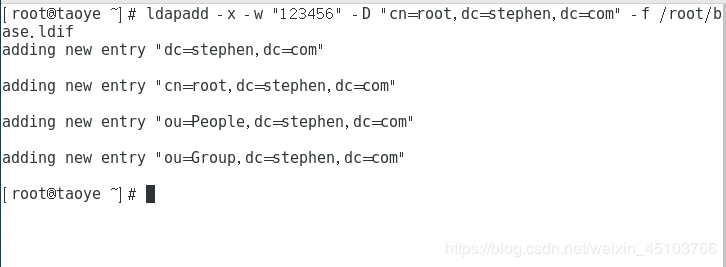

导入基础数据库,使用如下命令

ldapadd -x -w “123456” -D “cn=root,dc=stephen,dc=com” -f /root/base.ldif

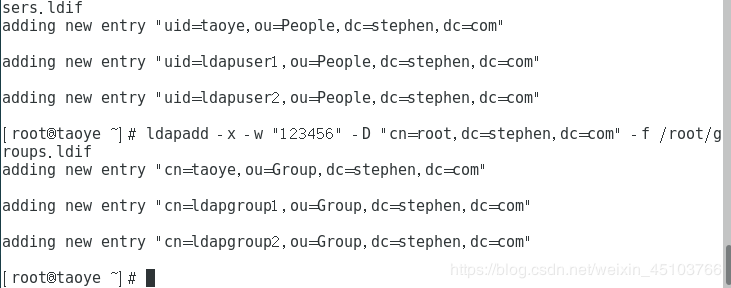

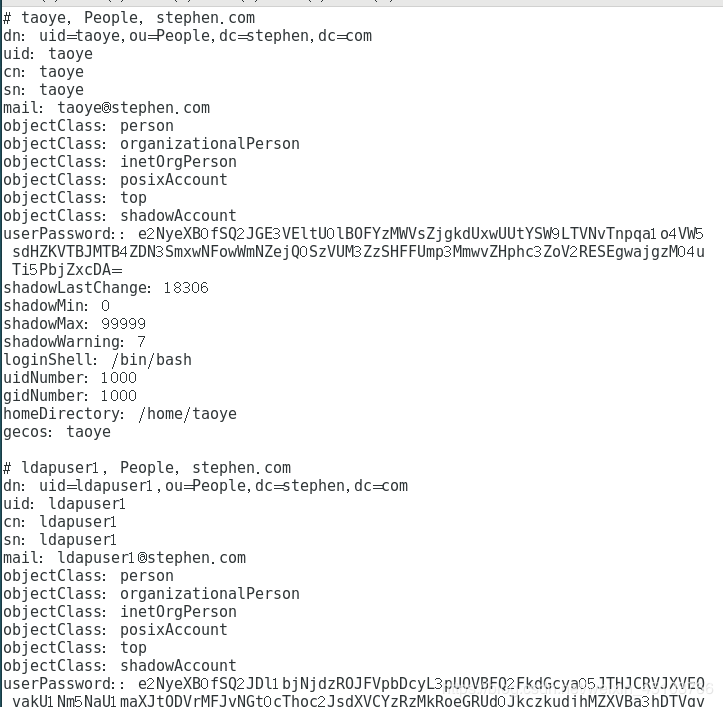

导入用户到数据库,使用如下命令:

ldapadd -x -w “123456” -D “cn=root,dc=stephen,dc=com” -f /root/users.ldif

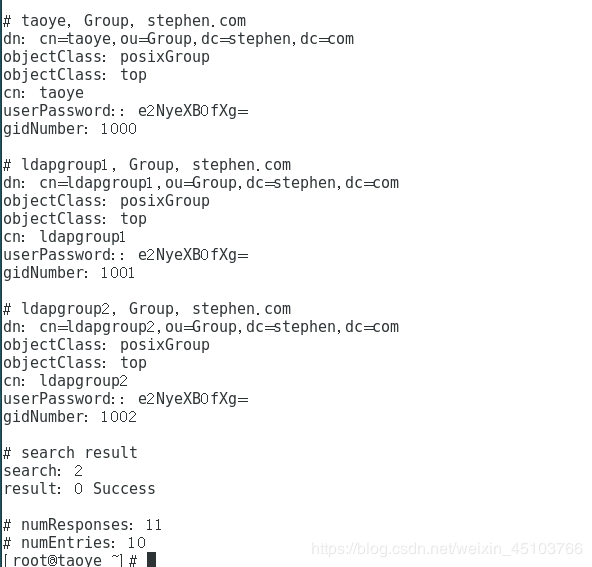

导入用户组到数据库,使用如下命令:

ldapadd -x -w “123456” -D “cn=root,dc=stephen,dc=com” -f /root/groups.ldif

导入成功后会看到数据库多了文件

ll /var/lib/ldap/

查询OpenLDAP的相关信息

用户和用户组全部导入完毕后,我们就可以查询OpenLDAP的相关信息。

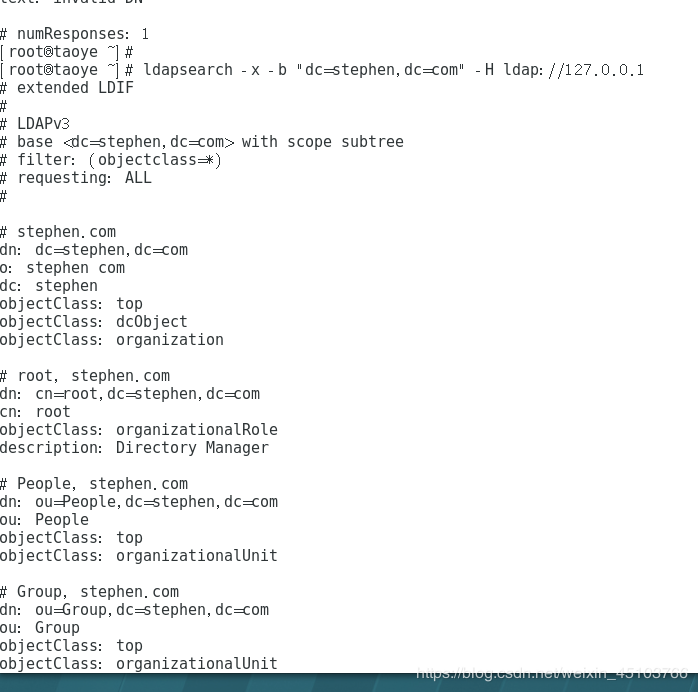

查询OpenLDAP全部信息,使用如下命令:

ldapsearch -x -b “dc=stephen,dc=com” -H ldap://127.0.0.1

查询添加的OpenLDAP用户信息,使用如下命令:

ldapsearch -LLL -x -D ‘cn=root,dc=stephen,dc=com’ -w “123456” -b ‘dc=stephen,dc=com’ ‘uid=ldapuser1’

查询添加的OpenLDAP用户组信息,使用如下命令:

ldapsearch -LLL -x -D ‘cn=root,dc=stephen,dc=com’ -w “123456” -b ‘dc=stephen,dc=com’ ‘cn=ldapgroup1’

把OpenLDAP用户加入到用户组

尽管我们已经把用户和用户组信息,导入到OpenLDAP数据库中了。但实际上目前OpenLDAP用户和用户组之间是没有任何关联的。

如果我们要把OpenLDAP数据库中的用户和用户组关联起来的话,我们还需要做另外单独的配置。

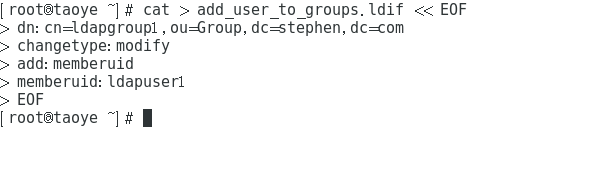

现在我们要把ldapuser1用户加入到ldapgroup1用户组,需要新建添加用户到用户组的ldif文件,如下:

cat > add_user_to_groups.ldif << “EOF”

dn: cn=ldapgroup1,ou=Group,dc=stephen,dc=com

changetype: modify

add: memberuid

memberuid: ldapuser1

EOF

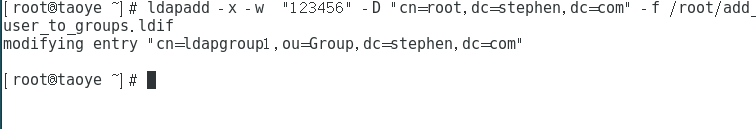

执行如下命令:

ldapadd -x -w “123456” -D “cn=root,dc=stephen,dc=com” -f /root/add_user_to_groups.ldif

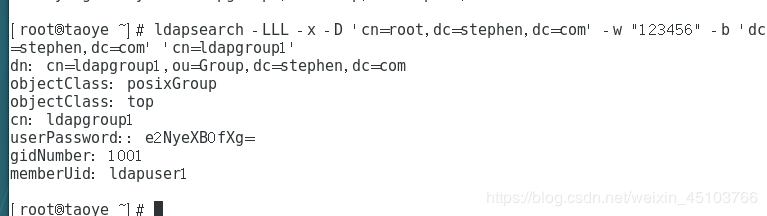

查询添加的OpenLDAP用户组信息,如下:

ldapsearch -LLL -x -D ‘cn=root,dc=stephen,dc=com’ -w “123456” -b ‘dc=stephen,dc=com’ ‘cn=ldapgroup1’

通过上图,我们可以很明显的看出ldapuser1用户已经加入到ldapgroup1用户组了。

开启OpenLDAP日志访问功能

默认情况下OpenLDAP是没有启用日志记录功能的,但是在实际使用过程中,我们为了定位问题需要使用到OpenLDAP日志。

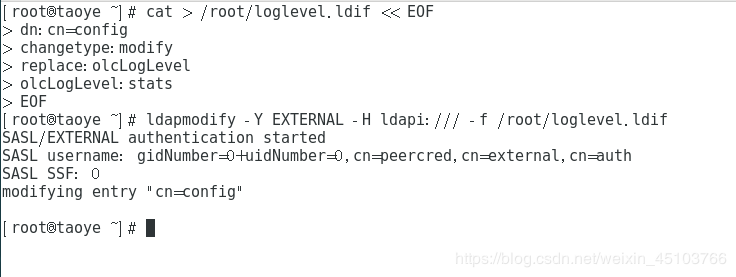

新建日志配置ldif文件,如下:

cat > /root/loglevel.ldif << “EOF”

dn: cn=config

changetype: modify

replace: olcLogLevel

olcLogLevel: stats

EOF

导入到OpenLDAP中,并重启OpenLDAP服务,如下:

ldapmodify -Y EXTERNAL -H ldapi:/// -f /root/loglevel.ldif

systemctl restart slapd

clip_image028

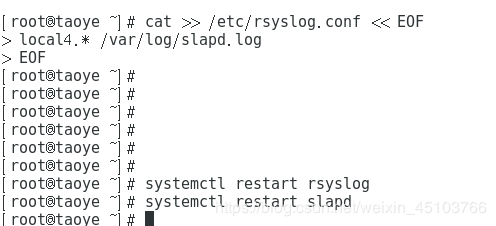

修改rsyslog配置文件,并重启rsyslog服务,如下:

cat >> /etc/rsyslog.conf << “EOF”

local4.* /var/log/slapd.log

EOF

systemctl restart rsyslog

clip_image029

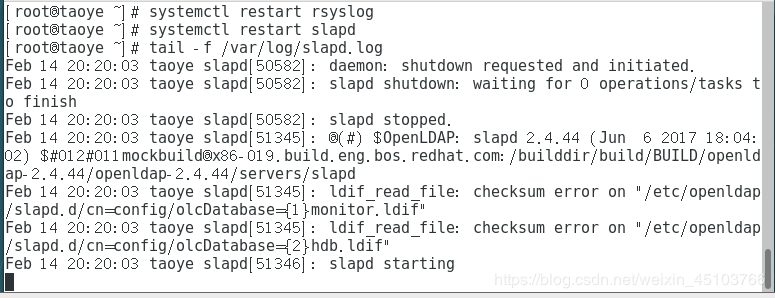

查看OpenLDAP日志,如下:

tail -f /var/log/slapd.log

修改OpenLDAP默认监听端口

在前面,我们已经介绍了OpenLDAP默认监听的端口是389.如果我们现在要修改OpenLDAP监听端口的话,我们可以修改/etc/sysconfig/slapd文件。例如我们现在把OpenLDAP监听的端口修改为4567,可以进行如下操作:

vim /etc/sysconfig/slapd

SLAPD_URLS=”ldapi://0.0.0.0:4567/ ldap://0.0.0.0:4567/”

重启OpenLDAP服务,如下:

systemctl restart slapd.service

netstat -tunlp

使用ldapadmin工具查看

在大多数情况下,我们对OpenLDAP的操作都是在Windows下进行的。而在Windows下连接OpenLDAP的客户端工具,使用最多的是ldapadmin。

接下里我会整理,这个部分 以及

如何配置web页面让让OpenLDAP用户自助修改其密码。

作者:扮cool危害健康