C++内存泄漏的检测与实现详细流程

内存泄漏

带来的问题

难点

hook实现泄漏判断与追踪(malloc和free重载)

宏定义实现hook

内存泄漏malloc/new 调用在堆上分配的内存却没有相应的free/delete;

带来的问题会逐渐吃掉虚拟内存

难点如何判断是否内存泄漏

(最毛糙)可以使用+1和-1,即当调用分配内存变量+1,释放内存时候,变量-1,进程退出输出的count=0,进程内存没有泄漏,否则有泄漏;

线上版本,做一个配置文件,设置是否存在内存泄漏的一个标志位,平时肉眼观察不出的内存泄漏,在长时间的运行积攒下,肯定会逐渐变大,然后当可以观察出有内存泄漏了,就将标志位置位1;进行热更新,释放相应的泄漏处理(如 hook);

如何判断在代码中哪里泄漏

当已经怀疑有泄漏:使用简单的mtrace直接检查代码也是一个简单的操作。

hook实现泄漏判断与追踪:实现本地检查或者在线的全局实时检查(线上版本,写一个conf配置文件,热更新是否使用hook)

宏定义实现 hook: 实现单个文件检查

调用malloc的时候,自己构建一个内存池(慢慢合成),每次释放的时候,从池中删除。最终在池中的就是泄露的;

hook实现泄漏判断与追踪(malloc和free重载)#define _GNU_SOURCE

#include <stdlib.h>

#include <stdio.h>

#include <unistd.h>

#include <dlfcn.h>

#define MEM_CONTENT_LEN 128

typedef void *(*malloc_t)(size_t size);

malloc_t malloc_f = NULL;

typedef void(*free_t)(void *P);

free_t free_f;

int enable_malloc_hook = 1;

int enable_free_hook = 1;

void *malloc(size_t size){

if (enable_malloc_hook)

{

enable_malloc_hook = 0; //防止递归;不这么设计会发生循环调用 ,printf也会调用malloc 直接打印观察是否泄漏

void *p = malloc_f(size);

// printf("malloc\n");

/*

参数:

0:当前函数在哪调用: 返回==f()-->malloc

1: a()-->f()-->malloc

2: a()-->b()-->f()-->malloc

*/

void *caller = __builtin_return_address(0);

char buff[MEM_CONTENT_LEN] = {0}; //具体是否泄漏,何处泄漏,打印到文件中

sprintf(buff,"./mem/%p.mem",p);

FILE *fp = fopen(buff,"w");

fprintf(fp,"[+%p]malloc --> addr: %p,size: %lu\n",caller,p,size);

fflush(fp);

enable_malloc_hook = 1;

return p;

}

else{

return malloc_f(size);

}

}

void free(void *p){

// printf("free\n");

if (enable_free_hook)

{

enable_free_hook = 0;

char buff[MEM_CONTENT_LEN] = {0}; //具体是否泄漏,何处泄漏

sprintf(buff,"./mem/%p.mem",p);

if (unlink(buff) <0)

{

printf("double free:%p\n",p);

}

enable_free_hook= 1;

}else{

free_f(p);

}

}

static int init_hook(){

malloc_f = dlsym(RTLD_NEXT,"malloc");

free_f = dlsym(RTLD_NEXT,"free");

}

int main(){

init_hook(); // hook调用

void *p = malloc(10);

free(p);

void *p1 = malloc(20);

void *p2 = malloc(30);

free(p1);

}

gcc -o hook hook.c -ldl #编译

mkdir mem #存储文件

./hook #进行检查,若mem中生成了文件,则说明出了内存泄漏的问题

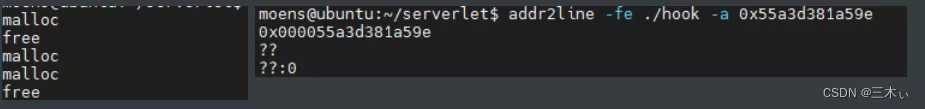

cat mem/0x55a3d3e666c0.mem # 具体泄露:[+0x55a3d381a59e]malloc --> addr: 0x55a3d3e666c0,size: 30addr2line -fe ./hook -a 0x55a3d381a59e#检查具体泄露的出现代码地址

#define _GNU_SOURCE

#include <stdlib.h>

#include <stdio.h>

#include <unistd.h>

#include <dlfcn.h>

#define MEM_CONTENT_LEN 128

void *malloc_hook(size_t size,const char* file, int line){

void *p = malloc(size);

char buff[MEM_CONTENT_LEN] = {0}; //具体是否泄漏,何处泄漏,打印到文件中

sprintf(buff,"./mem/%p.mem",p);

FILE *fp = fopen(buff,"w");

fprintf(fp,"[+%s:%d]malloc --> addr: %p,size: %lu\n",file,line,p,size);

fflush(fp);

return p;

}

void* free_hook(void *p,const char* file,int line)

{

char buff[MEM_CONTENT_LEN] = {0}; //具体是否泄漏,何处泄漏

sprintf(buff,"./mem/%p.mem",p);

if (unlink(buff) <0)

{

printf("double free:%p\n",p);

}

free(p);

}

//如果宏定义放在函数实现前面,会出现循环调用

#define malloc(size) malloc_hook(size,__FILE__,__LINE__)

#define free(p) free_hook(p,__FILE__,__LINE__)

int main(){

void *p = malloc(10);

free(p);

void *p1 = malloc(20);

void *p2 = malloc(30);

free(p1);

}

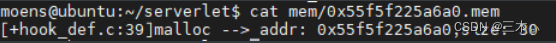

其中[+hook_def.c:39]说明了文件中的多少行出了问题;

到此这篇关于C++内存泄漏的检测与实现详细流程的文章就介绍到这了,更多相关C++内存泄漏内容请搜索软件开发网以前的文章或继续浏览下面的相关文章希望大家以后多多支持软件开发网!